Date de publication :

Sommaire

La Loi sur le CST confère au Centre de la sécurité des télécommunications (CST) le pouvoir de mener des cyberopérations actives et des cyberopérations défensives (COA/COD). Tel qu’il est stipulé dans la Loi, une COD a pour but de stopper ou de gêner les cybermenaces étrangères qui pourraient peser sur les réseaux ou les systèmes du gouvernement fédéral désignés comme étant importants pour le Canada par le ministre de la Défense nationale (MinDN). Pour leur part, les COA ont pour vocation de restreindre la capacité des adversaires à porter atteinte aux relations internationales, à la défense ou à la sécurité du Canada. Les COA/COD sont autorisées par voie d’autorisations ministérielles (AM) et, en raison de leurs répercussions potentielles sur la politique étrangère, les COA nécessitent l’approbation du ministre des Affaires étrangères (MAE), alors que les COD ne requièrent que l’avis du MAE.

Pendant le présent examen, l’OSSNR s’est fixé pour objectif d’évaluer le cadre de gouvernance qui oriente la conduite des COA/COD. L’OSSNR a également cherché à savoir si le CST prenait suffisamment en compte ses obligations légales, mais aussi les répercussions de ses opérations sur la politique étrangère de l’État canadien. En outre, l’OSSNR a analysé les documents portant sur les politiques et les procédures, sur la gouvernance et sur les opérations, de même que la correspondance entre le CST et AMC. L’examen a débuté par l’analyse des tout premiers documents portant sur les COA/COD et s’est conclu à l’échéance de la période de validité des premières autorisations ministérielles visant des COA/COD.

Dans le présent examen, l’OSSNR a tenu compte de l’apport d’Affaires mondiales Canada (AMC) en considération du rôle important que ce ministère tient dans la structure de gouvernance des COA/COD conçue conformément aux exigences établies par la loi relativement au rôle du MAE à l’égard des AM. Par conséquent, l’OSSNR a été en mesure d’acquérir les éléments de connaissance lui permettant de bien comprendre les structures de gouvernance et de reddition de compte qui ont été mises en place pour ces activités, et ce, en étant exposé à des témoignages uniques de la part de représentants des deux ministères, qui ont fait état de leurs rôles et de leurs responsabilités respectifs.

La nouveauté de ces pouvoirs a contraint le CST à élaborer de nouveaux mécanismes et processus tout en tenant compte des pouvoirs et contraintes nouvellement établis par la Loi. L’OSSNR a d’ailleurs constaté l’important travail effectué par le CST et par AMC pour l’édification de la structure de gouvernance s’appliquant aux COA/COD. Dans le présent contexte, l’OSSNR a remarqué que certains aspects de la gouvernance pouvaient être améliorés en les rendant plus transparents et en les énonçant plus clairement.

En outre, l’OSSNR a noté que le CST pourrait donner une information plus détaillée aux intervenants prenant part au processus décisionnel et à la gouvernance des COA/COD, particulièrement dans les documents comme les AM qui autorisent ces opérations et dans les plans opérationnels établis pour la direction desdites opérations. De plus, l’OSSNR a trouvé que le CST et AMC n’avaient suffisamment pris en compte ni les nombreuses lacunes, qui ont été recensées dans le cadre du présent examen, ni les recommandations visant les éléments suivants :

- la nécessité de mobiliser d’autres ministères pour s’assurer que les opérations suivent les priorités globales du gouvernement du Canada;

- l’absence d’un seuil de démarcation entre une COA et une COD préventive;

- la nécessité d’évaluer la conformité au droit international de chacune des opérations;

- la nécessité de communiquer bilatéralement les informations nouvellement acquises qui renseignent sur le niveau de risque d’une opération.

Les lacunes observées par l’OSSNR sont de celles qui seraient porteuses de risques si elles ne devaient pas être résolues. Par exemple, en raison de leur nature vaste et générale, les catégories d’activités, de techniques et de cibles faisant partie des COA/COD [**expurgé**] pourraient donner lieu à l’interception non intentionnelle d’éléments concernant des activités et des cibles [**expurgé**]. Au reste, étant donné que l’apport d’AMC n’est pas le même pour les COA et les COD, le fait de classifier par erreur une COA en tant que COD préventive pourrait donner lieu à un accroissement du risque pour les relations internationales du Canada, dans la mesure où l’on pourrait ne pas avoir suffisamment consulté AMC.

Certes, le présent examen s’est concentré sur les structures de gouvernance en vigueur pour ce qui concerne les COA/COD, mais il faut savoir qu’il sera encore plus important de voir comment ces structures sont appliquées et observées dans la pratique. Nous avons déjà formulé plusieurs observations concernant l’information contenue dans les documents qui ont été produits à ce jour en matière de gouvernance mais, à l’occasion d’un prochain examen portant sur les COA/COD, nous nous pencherons plutôt sur la façon dont les dispositions énoncées dans ces documents sont concrètement mises en oeuvre.

L’information fournie par le CST n’a pas été vérifiée de façon indépendante par l’OSSNR. Or, des travaux sont en cours pour établir des politiques opérantes et des pratiques exemplaires favorisant la vérification indépendante d’une multiplicité d’informations, en accord avec l’engagement de l’OSSNR à appliquer une approche qui soit axée sur la confiance, mais renforcée par des mesures de vérification.

Pouvoirs

Le présent examen est effectué en vertu des alinéas 8(1)a) et 8(1)b) de la Loi sur l’Office de surveillance des activités en matière de sécurité nationale et de renseignement (Loi sur l’OSSNR).

Introduction

Contexte de l’examen et méthodologie

Depuis l’entrée en vigueur de la Loi sur le Centre de la sécurité des télécommunications (Loi sur le CST), le 1er août 2019, le CST est désormais autorisé à mener en toute autonomie des cyberopérations actives (COA) et des cyberopérations défensives (COD). Au cours des premières séances d’information tenues à l’automne de 2019, l’OSSNR a appris [**expurgé**]. Or, des représentants du CST ont ensuite apporté des précisions en indiquant [**expurgé**]. Dans ce contexte, l’OSSNR évaluera les COA et les COD suivant une approche progressive. En premier lieu, le présent examen a pour objet de mieux saisir la façon dont s’est développée la structure de gouvernance du CST pour ce qui concerne les COA et les COD. L’OSSNR enchaînera avec un nouvel examen portant, cette fois, sur les opérations. Cet examen ultérieur est en cours et devrait se terminer en 2022.

À l’occasion de ce premier examen, nous avons porté une attention particulière aux structures dont la vocation est de gouverner la conduite des COA et des COD. En l’occurrence, la gouvernance pourrait correspondre à l’établissement de processus servant à guider et à gérer la planification, les engagements interministériels, la conformité, la formation et la surveillance, mais aussi d’autres questions globales qui influent sur la conduite des COA et des COD. L’OSSNR reconnaît que ces structures sont appelées à évoluer en fonction des enseignements tirés de l’expérience acquise en cours d’opérations. En outre, les alliés du Canada, qui disposent de pouvoirs semblables en matière de cyberopérations depuis déjà un certain temps, [**expurgé**]. Dans le présent contexte, l’OSSNR s’est donné pour objectif de déterminer si, pendant ces premières étapes d’élaboration d’une structure de gouvernance applicable aux COA et aux COD, le CST avait raisonnablement pris en compte et défini ses obligations juridiques de même que les aspects des COA et des COD qui pourraient influer sur la politique étrangère.

Dans le cadre du présent examen, l’OSSNR a évalué les documents faisant état des politiques, des procédures, du système de gouvernance et de la planification des opérations, mais aussi les évaluations des risques ainsi que la correspondance entre le CST et Affaires mondiales Canada (AMC) (dont le rôle déterminant est décrit plus loin). L’OSSNR a examiné les tout premiers documents portant sur l’élaboration de la structure de gouvernance s’appliquant aux COA et aux COD. En l’occurrence, la fin de la période d’examen a coïncidé avec l’échéance des premières autorisations ministérielles visant des COA et des COD, soit le 24 août 2020. Ainsi, les conclusions et les recommandations formulées dans le présent rapport concernent la structure de gouvernance en vigueur pendant la période d’examen.

Que sont les cyberopérations actives et défensives?

Tel qu’il est énoncé dans la Loi sur le CST, les cyberopérations défensives (COD) ont pour vocation de stopper ou de contenir les cybermenaces étrangères avant qu’elles n’atteignent les systèmes et les réseaux du gouvernement ou les systèmes désignés par le ministre de la Défense nationale (MinDN) comme étant importants pour le pays, notamment les infrastructures essentielles du Canada et les partis politiques canadiens inscrits. Quant aux cyberopérations actives, elles permettent au gouvernement de recourir aux capacités en ligne du CST pour mener, dans le cyberespace, un vaste éventail d’activités dont l’objet est d’affaiblir furtivement la capacité d’un adversaire à nuire aux activités du Canada en matière, notamment, de relations internationales, de défense ou de sécurité. À titre d’exemple, les COA peuvent comprendre des activités visant à désactiver les dispositifs de communication dont les membres d’un réseau de terroristes étrangers se servent pour communiquer ou pour planifier leurs attaques. Les répercussions des COA et des COD [**concerne des opérations du CST**] d’une COA ou d’une COD.

Pour mener des COA ou des COD, le CST mise sur ses accès à l’infrastructure mondiale d’information (IMI), sur une expertise en matière de renseignement étranger, et sur les partenariats nationaux et internationaux pour acquérir du renseignement apte à favoriser le déroulement des COA et des COD. Les activités menées dans le cadre du volet « renseignement étranger » et du volet « cybersécurité » du mandat du CST permettent au Centre de collecter des informations ayant pour objet de renseigner sur les intentions, les plans et les activités d’auteurs malveillants qui cherchent à nuire aux intérêts du Canada. Selon le CST, la collecte préliminaire de renseignement, le développement des capacités [**expurgé**] constituent la majeure partie du travail nécessaire à la tenue des COA et des COD, alors que les activités qui ont lieu dans le cyberespace ne constituent approximativement que [**expurgé**] de la charge de travail.

Fondements juridiques des cyberopérations

La Loi sur le CST fait état des pouvoirs légaux dont jouit le CST pour mener des COA/COD. D’ailleurs, la figure 1 présente des extraits de la Loi qui décrivent ces deux volets. En outre, le régime des autorisations ministérielles dont il est question dans la Loi sur le CST confère au Centre les pouvoirs nécessaires à l’exercice des activités ou des catégories d’activités qui sont énumérées à l’article 31 de la Loi sur le CST et qui concernent les COA/COD.

Cyberopérations défensives (COD)

- Article 18 de la Loi sur le CST

- En ce qui a trait au volet de son mandat touchant les cyberopérations

défensives, le Centre mène des activités dans l'infrastructure mondiale de

l'information ou par l'entremise de celle-ci afin d'aider à protéger :

- (a) l'information électronique et les infrastructures de l'information des institutions fédérales;

- (b) l'information électronique et les infrastructures de l'information d'importance pour le gouvernement fédéral désignées comme telle [...].

Cyberopérations actives (COA)

- Article 19 de la Loi sur le CST

- En ce qui a trait au volet de son mandat touchant les cyberopérations actives, le Centre mène des activités dans l'infrastructure mondiale de l'information ou par l'entremise de celle-ci afin de réduire, d'interrompre, d'influencer ou de contrecarrer, selon le cas, les capacités, les intentions ou les activités de tout étranger ou État, organisme ou groupe terroriste étrangers, dans la mesure où ces capacités, ces intentions ou ces activités se rapportent aux affaires internationales, à la défense ou à la sécurité, ou afin d'intervenir dans le déroulement de telles intentions ou activités.

Il importe de souligner que la Loi impose des contraintes sur les COA/COD. En l’occurrence, il leur est interdit de cibler des Canadiens ou quiconque se trouve sur le territoire du Canada; elles doivent respecter les termes de la Charte canadienne des droits et libertés; et il leur est interdit de cibler l’IMI au Canada.

Les COA/COD doivent être menées au titre d’une autorisation ministérielle (AM) délivrée par le MinDN conformément aux dispositions du paragraphe 29(1) (COD) ou à celles du paragraphe 30(1) de la Loi sur le CST. Les AM autorisant les COA/COD habilitent le CST à mener des activités de COA/COD malgré toute autre loi fédérale ou loi d’un État étranger. Pour délivrer une AM, le MinDN doit conclure qu’il y a des motifs raisonnables de croire que l’activité en cause est raisonnable et proportionnelle, et doit également conclure que l’objectif de la cyberopération ne pourrait pas être raisonnablement atteint par d’autres moyens10. De plus, le MinDN doit consulter le ministre des Affaires étrangères (MAE) avant de délivrer une AM pour les COD, mais doit obtenir le consentement du MAE avant de délivrer une AM pour les COA. Toute activité de COA/COD autorisée ne peut causer, intentionnellement ou par négligence criminelle, des lésions corporelles à une personne physique ou la mort de celle-ci; ne peut tenter intentionnellement de quelque manière d’entraver, de détourner ou de contrecarrer le cours de la justice ou de la démocratie. Il importe d’ajouter que, contrairement aux AM délivrées pour le volet renseignement étranger de même que pour le volet cybersécurité et assurance de l’information du mandat du CST, les AM visant les COA et les COD ne sont pas assujetties à l’approbation du commissaire au renseignement.

En plus des volets COA/COD prévus par son mandat, le CST peut également fournir une assistance technique et opérationnelle à d’autres ministères du gouvernement du Canada (GC). Le CST peut assister les organismes fédéraux chargés de l’application de la loi et de la sécurité (OALS) aux fins de prévention de la criminalité, d’atténuation des menaces pour la sécurité du Canada et de soutien à des missions militaires autorisées par le GC. Lorsqu’il prête son assistance, le CST agit en vertu des autorisations légales – et des restrictions afférentes – conférées aux organismes ou aux ministères faisant appel à ladite assistance. De même, les personnes agissant au nom du CST jouissent des mêmes mesures d’exemption, de protection et d’immunité que celles qui agissent au nom des OALS demandeurs. Les activités menées aux fins de ce type d’assistance seront analysées dans le cadre d’examens ultérieurs de l’OSSNR.

Outre la Loi sur le CST, le droit international est pris en compte dans le cadre juridique s’appliquant aux activités de COA/COD. Les activités du CST sont liées par le droit international coutumier dans la mesure où le droit canadien adopte ipso facto le droit international coutumier par l’intermédiaire de la common law, sauf en cas d’incompatibilité entre les lois.

L’OSSNR note que le droit international en matière de cyberespace est un domaine en développement. Dans cette sphère du droit, la pratique des États est limitée, les opinions de droit (postulats selon lesquels les États estiment que ce type de pratique correspond à une obligation juridique) sont rares et le droit des traités (précisions sur les modalités d’application du droit international au cyberespace) n’en est qu’à ses balbutiements. De plus, bien qu’il ait fait valoir que le droit international s’appliquait au cyberespace, le Canada n’a pas encore défini sa propre vision quant à l’application du droit international aux activités du cyberespace16. Or, le Canada s’est engagé à promouvoir l’établissement d’une vision commune à tous les États pour ce qui a trait à des normes volontaires et non contraignantes favorisant le comportement responsable des États dans le cyberespace. Ainsi, l’OSSNR suivra de près le développement de cette sphère du droit international, notamment, les pratiques observées par les États à l’égard des activités de COA/COD du CST. Dans le cadre du prochain examen visant les activités de COA/COD, l’OSSNR se penchera, cette fois, sur la façon dont le CST et AMC tiennent compte du droit international en vigueur.

Cadre politique s’appliquant aux cyberopérations

Préparation d’un cadre de consultation entre AMC et le CST

Il est possible que les COA/COD accroissent le niveau de risque pour la politique étrangère et les relations internationales du Canada. Bien que le volet renseignement étranger du CST ne vise qu’à collecter des informations, les COA/COD [**expurgé**], [**expurgé**]. Comme AMC est le ministère responsable des affaires internationales et de la politique étrangère du Canada, le MAE est appelé, en vertu de la loi, à tenir un rôle lorsqu’il s’agit de consentir à ce que le MinDN délivre une autorisation ministérielle pour des COA.

Conformément aux directives du MAE, le CST et AMC ont uni leurs efforts pour créer un cadre de collaboration sur les questions ayant trait aux COA/COD. Le CST et AMC se sont mobilisés sur ces questions avant l’entrée en vigueur de la Loi sur le CST, de sorte à recenser les exigences énoncées dans la Loi en matière de consultation et de consentement. Ensemble, le CST et AMC ont mis sur pied divers organes interministériels appelés à se pencher sur les COA/COD dans le but de faciliter le processus de consultation aux divers niveaux, notamment, les groupes de travail constitués au niveau des directeurs généraux et du sous-ministre adjoint.

Structure de gouvernance du CST

L’Ensemble des politiques relatives à la mission (EPM) du CST décrit en détail les pouvoirs permettant d’orienter les COA/COD, les activités interdites en cours de COA/COD – de même que les consignes permettant d’interpréter ces interdictions – et le cadre de gouvernance suivant lequel il convient de surveiller le déroulement et la conduite des COA/COD, cadre désigné par l’appellation Cadre de pouvoirs et de planification commun (CPPC). La structure générale du cadre de gouvernance et des processus connexes a été conçue pour être employée dans toutes les COA/COD, tous niveaux de risque confondus. Toutefois, c’est en fonction du niveau de risque que ledit cadre établit les divers niveaux d’approbation.

Pendant la période consacrée à l’examen, le CPPC comportait plusieurs des éléments nécessaires à la planification, à l’approbation et à la conduite des opérations. Le principal instrument de planification était [**expurgé**] lequel décrit les [**expurgé**] de même que [**expurgé**] tout en mettant en évidence les risques et les mesures d’atténuation correspondantes. [**expurgé**] sert à déterminer et à énoncer l’éventail des risques associés à toute nouvelle activité. Durant la période d’examen, le CST a élaboré [**expurgé**]. L’OSSNR a également reçu des documents semblables [**expurgé**] ne coïncidant pas avec la période d’examen, mais contenant des informations pertinentes sur la structure de gouvernance et le niveau opérationnel.

Deux principaux groupes de travail ont pour objet d’évaluer et, le cas échéant, d’approuver, les plans internes visant les COA/COD. Le Groupe pour les cyberopérations (GCO) est un organe d’approbation au niveau des directeurs; il regroupe les principaux intervenants et est présidé par le directeur du secteur opérationnel ayant initié ou parrainé la demande de cyberopérations. Le rôle du GCO est d’examiner le plan opérationnel et d’en jauger les risques ainsi que les avantages. Le GCO peut approuver [**expurgé**] il peut également faire approuver ces éléments par le Groupe de gestion des cyberopérations (GGCO), s’il y a lieu. Le GGCO est un organe d’approbation qui se situe au niveau des directeurs généraux (DG) et qui est mis sur pied [**expurgé**] a été examiné et recommandé par le GCO.

Ensuite, le CST prépare [**concerne des opérations du CST**] est examinée en interne pour s’assurer qu’elle correspond à la teneur [**expurgé**] elle est ensuite approuvée au niveau des directeurs, bien que le CST ait indiqué que l’approbation pourrait être déléguée à un gestionnaire.

Constatations et recommandations

Clarté des autorisations ministérielles

L’OSSNR avait entrepris de déterminer si les exigences au titre de la Loi sur le CST relativement aux COA/COD se traduisent convenablement dans les AM du MinDN autorisant la tenue d’activités de COA/COD et si le CST a bien consulté le MAE et obtenu son consentement, comme l’exige la Loi.

L’OSSNR s’est penché sur deux AM portant respectivement sur des COA et des COD et valides du [**expurgé**]. Notamment, les deux AM n’approuvaient que des CAO/COD [**expurgé**]. De plus, l’OSSNR a examiné des documents en appui des AM, y compris les demandes présentées par le chef au MinDN et les lettres de confirmation connexes du MAE, ainsi que les documents de travail et la correspondance fournis par le CST et Affaires mondiales Canada (AMC).

Les AM examinées par l’OSSNR énonçaient les nouveaux pouvoirs conférés au titre de la Loi sur le CST et définissaient les conditions s’appliquant à la tenue des COA/COD, ainsi que les interdictions indiquées dans la Loi. De plus, les AM demandaient que les activités de COA/COD soient harmonisées aux priorités du Canada en matière de politique étrangère et tiennent compte des priorités stratégiques du gouvernement du Canada en matière de sécurité nationale, de politique étrangère et de défense.

Informations recueillies au titre d’autorisations précédentes en appui des cyberopérations

Le CST a reçu l’autorisation de mener des COA/COD à l’époque où la collecte de renseignements électromagnétiques (SIGINT) étrangers était autorisée par des AM délivrées en application de la Loi sur la défense nationale. [**expurgé**]. Le CST a confirmé à l’OSSNR que les COA/COD [**expurgé**] reposaient uniquement sur des informations recueillies au titre des AM délivrées en application de la Loi sur le CST. [**expurgé**] le CST a fait valoir que [**expurgé**]. L’OSSNR le confirmera dans le cadre de son examen ultérieur de COA/COD précises.

Consultation du ministre des Affaires étrangères par le CST

Le CST a fourni à AMC les dossiers complets de demande d’AM pour les COA/COD en place durant la période à l’examen. De plus, les représentants d’AMC et du CST ont noué le dialogue à différents niveaux avant l’entrée en vigueur de la Loi sur le CST et pendant l’élaboration des AM, particulièrement pour ce qui est de l’évaluation des catégories d’activités qui y sont autorisées. Dans sa réponse au dossier de demande d’AM du CST, le MAE a fourni des lettres confirmant qu’il avait été consulté et qu’il consentait aux AM de COA et de COD respectivement. L’OSSNR est ravi de constater cette collaboration rapide et rigoureuse de la part des deux organisations, étant donné le lien entre leurs mandats respectifs dans le contexte des COA/COD.

Les deux lettres du MAE soulignent l’utilité des COA/COD [**expurgé**] du gouvernement du Canada, expliquant l’importance de faire preuve de prudence concernant ce moyen dans les premières étapes. Notamment, le MAE attire l’attention sur les catégories d’activités « soigneusement définies » dans l’AM de COA pour garantir que les activités autorisées au titre de l’AM présentaient [**expurgé**]. Enfin, le MAE a chargé ses représentants de travailler avec le CST pour mettre en place un cadre de collaboration entourant les [**expurgé**]. Cette directive du MAE concorde avec le point de vue d’AMC sur l’importance d’assurer la cohérence des activités du CST avec la politique étrangère du Canada et le fait que l’AM ou un autre mécanisme devrait le garantir.

Portée et étendue des autorisations ministérielles

L’AM de COA [**concerne la politique opérationnelle du CST**] délivrée en vertu de l’article 31 de la Loi sur le CST a autorisé des catégories d’activités, y compris :

- [**expurgé**] se mêler des [**expurgé**] d’une cible ou des éléments de l’infrastructure mondiale de l’information;

- [**expurgé**]

- [**expurgé**]

- perturber la capacité d’un auteur de menace d’utiliser certaines infrastructures.

L’AM pour la COD [**concerne des opérations du CST**] autorisait les mêmes activités, à l’exception de la dernière catégorie, [**expurgé**].

Les AM pour les COA/COD stipulaient que le CST devait mener les COA/COD [**d’une certaine façon**]. Selon l’AM de COA, ce sont ces conditions qui, si elles sont respectées, font en sorte que les COA/COD menées au titre de ces AM comportent [**expurgé**]. Bien qu’AMC évalue les risques en matière de politique étrangère plutôt sur le plan opérationnel, les AM élaborées pendant la période à l’examen n’imposaient que deux conditions à respecter lors de la tenue des COA/COD. De plus, c’est au CST qu’il revient de déterminer les critères permettant de respecter ces conditions générales; l’AM demande seulement au CST d’en faire rapport. L’OSSNR ajoute que ces conditions ne comprennent aucune variable sur le plan de la politique étrangère, [**expurgé**]. Pour que soit confirmé le risque [**expurgé**] d’une opération pour la politique étrangère, l’OSSNR est d’avis qu’il est important que les AM établissent le calcul des facteurs de risque en matière de politique étrangère.

[**expurgé**] indiquant :

[**expurgé**]

Le CST semble avoir répondu [**concerne des opérations du CST**]. En outre, la capacité du ministre à évaluer les activités autorisées aux termes de la Loi sur le CST pourrait également être touchée. Pour cette évaluation, la demande d’AM doit contenir suffisamment de détails pour que le ministre soit convaincu que les exigences sont remplies.

Les catégories des activités de COA/COD, dont certaines sont exposées au paragraphe 27, sont grandement généralisées. Par exemple, presque toutes les activités menées dans le cyberespace peuvent être raisonnablement placées dans la catégorie [**expurgé**] ou se mêler [**expurgé**] des éléments de l’infrastructure mondiale de l’information ». [**expurgé**]

Effectivement, les discussions préliminaires entre le CST et AMC ont attiré l’attention sur le fait que [**expurgé**] et de contenu [traduction] « soulevaient des questions complexes », bien que l’OSSNR précise que de telles activités sont néanmoins autorisées dans l’AM définitive de COA dans la catégorie d’activités [traduction] [**expurgé**]. Autrement dit, l’autorisation d’une catégorie d’activités [**expurgé**] a été intégrée dans une catégorie encore plus vaste d’activités, sans [**expurgé**] évidente [**expurgé**] qui y étaient liés. Ce type de catégorisation ne permet pas une communication suffisante de l’information pour que le ministre saisisse les activités [**expurgé**] qui pourraient être menées au titre de l’AM.

En revanche, les techniques et exemples connexes énoncés dans les demandes sont les seuls moyens qui permettent de préciser les types d’activités pouvant avoir lieu dans le cadre d’une COA/COD. Ces exemples servent de fondement au MinDN pour évaluer les catégories d’activités dont il est question dans la demande d’AM. Dans les échanges préliminaires entre le CST et AMC, les catégories d’activités étaient décrites et analysées conjointement avec les techniques employées dans leur exécution. Par exemple, il a été noté que [**expurgé**], ce qui a fourni plus d’information à l’OSSNR en ce qui a trait aux actions qui se trouvaient exactement dans la catégorie d’activités. L’OSSNR ajoute que même ces techniques et exemples sont décrits dans les demandes comme faisant partie d’une liste non exhaustive, ce qui pourrait permettre au CST de mener des activités qui ne sont pas précisément définies dans les demandes.

De même, la cible des activités de COA/COD est habituellement désignée comme un « acteur étranger », ce qui pourrait englober un large éventail de [**expurgé**] . Dans les débuts de l’élaboration de l’AM, le CST et AMC avaient abordé [**expurgé**] directement dans les AM, mais AMC a précisé que [**expurgé**] visaient principalement [**expurgé**] étant donné [**expurgé**] . AMC a précisé que l’AM de COA [traduction] « définirait [mieux] [**expurgé**] dans une certaine mesure ». Ni l’une ni l’autre de ces considérations ne figurait dans les AM définitives [**expurgé**] qui, d’après les explications du CST, ne se limitent pas aux activités [**expurgé**] , c’est-à-dire que [**expurgé**] . L’OSSNR estime que les AM devraient définir clairement les cibles des activités de COA/COD, [**expurgé**] les COA/COD [**expurgé**] à des ensembles précis de cibles [**expurgé**] afin que les activités permises par l’AM traduisent le [**expurgé**].

L’OSSNR souligne que seules les AM, et non les demandes connexes, donnent au CST l’autorisation de mener ses activités. Par conséquent, l’exclusion de cette information des AM signifie que seules les grandes catégories d’activités, telles qu’elles sont décrites dans les AM, guident les mesures que peut prendre le CST dans le cadre de COA et non pas les techniques et exemples énoncés dans les demandes qui servent de fondement à la norme sur laquelle s’appuie le risque des activités. Selon l’OSSNR, les catégories décrites dans les AM ne restreignent pas suffisamment les activités du CST [**concerne des opérations du CST**]. Même si, aux dires d’AMC, les processus de consultation interministérielle entre les deux organisations peuvent servir de mécanisme limitant les activités du CST, ces processus n’ont pas été nettement consignés dans les AM les autorisant. L’OSSNR est d’avis que des AM pour les COA/COD plus précises réduiraient la possibilité de confusion relativement aux activités précisément autorisées.

La méthode visant à préciser les catégories d’activités concorde avec la façon de faire habituelle du CST liée à l’obtention d’autorisations larges de la part de hauts dirigeants comme le ministre, accompagnées de mesures de contrôle plus précises qui guident les opérations à exécuter en fonction des limites de l’activité autorisée. AMC note la tendance à s’appuyer sur des autorisations plus précises selon [**expurgé**] visée par la demande d’autorisation. Le CST a expliqué que son approche lui permettait d’obtenir l’autorisation de mener des activités de façon à [traduction] « apporter une souplesse maximisant les occasions, mais également des réserves suffisantes pour assurer l’atténuation appropriée des risques. »

Bien que l’OSSNR reconnaisse que les AM doivent donner au CST suffisamment de jeu pour qu’il mène des COA/COD [**expurgé**] s’il le faut, il est important que le CST ne mène pas d’activités qui n’étaient pas envisagées ni autorisées par le MinDN ou le MAE lors de la délivrance des AM applicables. Toujours selon l’OSSNR, dans le contexte des COA/COD [**expurgé**] , le CST peut adopter une approche plus transparente qui préciserait les catégories d’activités qu’il demande au ministre d’autoriser. C’est tout particulièrement important étant donné que le CST utilise ces nouvelles autorisations depuis peu. L’autorisation de catégories d’activités, de techniques connexes et d’ensembles de cibles plus précis diminuerait la possibilité que les COA/COD [**expurgé**] dans les AM.

Le CST a indiqué que [traduction] « des objectifs clairs permettent fondamentalement de montrer le caractère raisonnable et la proportionnalité. » L’OSSNR partage le même avis et croit que les catégories d’activités et les objectifs décrits dans les AM et les demandes connexes devraient être plus explicites afin que le MinDN puisse confirmer le caractère raisonnable et la proportionnalité des COA/COD, d’autant plus que les AM étudiées dans le cadre du présent examen ne se rapportaient pas précisément à une opération. Dans le cadre de l’autorisation, le ministre exige également que le CST lui fournisse un rapport trimestriel sur les activités qui ont été menées. De plus, pour délivrer une autorisation, le MinDN doit être convaincu que les activités sont raisonnables et proportionnelles, et qu’il y a des motifs raisonnables de croire que l’objectif de la cyberopération ne peut raisonnablement être atteint d’une autre manière. Cette exigence met davantage l’accent sur la nécessité que le MinDN comprenne, dans une certaine précision, les types d’activités et les objectifs exécutés en application de l’autorisation.

Dans le cas des deux AM examinées, le ministre a conclu que les exigences énoncées au paragraphe 34(4) de la Loi sur le CST étaient satisfaites57. De plus, les AM énoncent les objectifs à atteindre par les COA/COD. Toutefois, la justification selon laquelle les objectifs ne pourraient être raisonnablement atteints d’une autre manière dans les limites de l’AM de COA est très vague et se concentre sur les stratégies d’atténuation générales des activités de cybermenace. Étant donné la rareté des détails fournis au ministre dans le présent cadre, il pourrait être difficile pour le MinDN de satisfaire à cette exigence législative. En ce qui a trait au seuil établi par le paragraphe 34(4) de la Loi sur le CST, le Centre a indiqué que [traduction] « la demande d’autorisation doit énoncer les faits qui expliquent comment chacune des activités décrites dans l’autorisation fait partie d’un plus grand ensemble d’activités individuelles ou d’une catégorie d’activités qui atteint un objectif ne pouvant pas être raisonnablement atteint d’une autre manière58. » Dans son prochain examen des COA/COD, l’OSSNR tentera de déterminer si les COA/COD concordent avec les objectifs établis dans l’AM et se penchera sur la détermination, par le CST, qu’ils n’auraient pas pu être raisonnablement atteints d’une autre manière.

Conclusion no 1 : Les demandes d’autorisation ministérielle pour les cyberopérations actives et défensives n’offrent pas suffisamment de détails pour que les ministres concernés comprennent l’étendue des catégories d’activités demandées dans l’autorisation. De même, l’autorisation ministérielle ne définit pas suffisamment les catégories d’activités, les techniques connexes et les ensembles de cibles à utiliser dans l’exécution des opérations.

Conclusion no 2 : L’évaluation des risques pour la politique étrangère exigée suivant deux conditions des autorisations ministérielles pour les cyberopérations actives et défensives repose trop sur la détermination technique des risques au détriment des éléments qui caractérisent la politique étrangère du gouvernement du Canada.

Recommandation no 1 : L’OSSNR recommande que le CST définisse plus précisément les catégories d’activités, les techniques connexes et les ensembles de cibles employés dans le cadre des cyberopérations actives et défensives, ainsi que les motifs et objectifs sous-jacents, tant dans les demandes que dans les autorisations ministérielles pour ces activités.

Recommandation no 2 : L’OSSNR recommande qu’AMC inclue, dans les autorisations ministérielles, un mécanisme d’évaluation de tous les paramètres des risques pour la politique étrangère découlant des cyberopérations actives et défensives.

Élaboration des demandes d’AM [**expurgé**]

Au cours de la période à l’examen, le CST a préparé des demandes d’AM pour ce qu’il considérait comme étant des COA/COD [**expurgé**] dont l’élaboration a été prioritaire [**concerne des opérations du CST****] . Alors que se développent les moyens dont le CST dispose pour mener des COA/COD et que le Centre commence à [**expurgé**]. L’OSSNR a constaté que le CST et AMC envisageaient les COA représentant un [**expurgé**], lesquelles, si elles sont exécutées, [**expurgé**] selon la méthodologie d’AMC.

Bien que les AM que l’OSSNR a obtenues à ce jour, lesquelles ne se rapportent pas précisément à une opération, permettent au CST de mener , l’OSSNR estime que leur nature générale ne se transfère pas [**AM potentielles de nature différentes**]. Par exemple, [** d’une inquiétude de l’OSSNR concernant l’habilité du Ministre à analyser pleinement certains facteurs des description cyberopérations dans un contexte particulier**] Dans le cadre de l’élaboration de la demande d’AM de COA de 2019-2020, AMC a indiqué que [traduction] « d’autres fins demanderaient d’autres AM. Elles ne seront pas complètement générales; elles seront précises pour un contexte donné. »

En outre, dans le régime législatif actuel, les demandes d’AM représentent un mécanisme clé donnant au MAE l’occasion d’évaluer les activités de COA/COD. En raison des [**expurgé**] COA/COD [**expurgé**] pour la politique étrangère et les relations internationales du Canada, l’OSSNR estime que le MAE devrait participer plus directement à l’élaboration et à l’exécution à l’échelle ministérielle, en plus de l’engagement sur le terrain des opérations entre le CST et AMC. Les deux ministres peuvent assurer plus efficacement leur responsabilisation relative à de telles opérations au moyen d’AM individuelles qui donnent des détails précis sur l’opération et sa justification, et sur les activités, outils et techniques employés. Par conséquent, lorsque le CST se penche sur des COA [**expurgé**] l’OSSNR l’encourage à élaborer des demandes d’AM propres à ces opérations et à veiller à ce que ces documents contiennent tous les détails opérationnels pertinents permettant à chaque ministre d’évaluer pleinement les répercussions et les risques liés à chaque cyberopération et d’en prendre la responsabilité.

Orientation stratégique des cyberopérations

L’article 19 de la Loi sur le CST régit les pouvoirs du CST quant à la conduite de COA qui se rapportent aux affaires internationales, à la défense ou à la sécurité, donc à des domaines qui peuvent faire appel à la responsabilité d’autres ministères et organismes. Qui plus est, les AM examinées par l’OSSNR exigent que les COA soient [traduction] « harmonisées aux priorités du Canada en matière de politique étrangère et tiennent compte des priorités stratégiques du gouvernement du Canada liées à la sécurité nationale, à la politique étrangère et à la défense ». L’établissement de ces priorités fait intervenir plusieurs ministères fédéraux du Canada, comme le Bureau du Conseil privé (BCP), le MDN et Sécurité publique Canada (SP), qui sont responsables de la coordination et de la surveillance de différentes parties de l’établissement des priorités dans le présent contexte. Tout au long du présent examen de la gouvernance, on a noté que le CST atteste la conformité à ces exigences par un énoncé indiquant que l’AM répond aux grandes priorités du gouvernement du Canada, sans élaborer sur la façon dont ces priorités sont satisfaites.

Les processus interministériels du gouvernement du Canada relativement à la coordination d’activités et d’opérations de sécurité nationale ne datent pas d’hier. Par exemple, lorsque le MAE requiert une collecte de renseignements étrangers au Canada, il présente une demande au ministre de la Sécurité publique afin que le Service canadien du renseignement de sécurité (SCRS) facilite la collecte conformément à l’article 16 de la Loi sur le SCRS. Un comité composé de représentants [**expurgé**]. se penche ensuite sur le type de demande. Le comité examine ensuite les questions au niveau du sous-ministre adjoint, [**concerne les processus décisionnaire du GC**] . De même, un processus interministériel peut également confirmer la conformité d’une COA aux priorités plus larges et l’impossibilité d’atteindre raisonnablement les objectifs d’une autre manière. Autrement dit, les consultations interministérielles sont une façon d’évaluer les objectifs des COA et leur conformité aux priorités plus larges du gouvernement du Canada, et de déterminer s’il existe une autre manière d’atteindre les objectifs fixés, comme l’exige la Loi sur le CST.

L’établissement de priorités plus larges pour le gouvernement du Canada est ressorti comme élément clé de la structure de gouvernance de ce nouveau pouvoir dans les premières discussions entre le CST et AMC. Au cours de la période à l’examen, le CST a monté des COA avec AMC, qui a participé à certains aspects du processus de planification. AMC a encouragé le MAE à demander l’élaboration d’un mécanisme de gouvernance en vue d’atténuer le risque que [traduction] « le CST décide, par lui-même, de lancer [**expurgé**] et a ajouté que [**expurgé**] . »

Des évaluations internes préliminaires d’AMC se démarquent du mandat touchant le renseignement étranger du CST, qui répond aux priorités en matière de renseignement approuvées par le Cabinet, et rendent bien l’essence de cet écart par l’énoncé suivant :

[**citation d’AMC concernant une discussion sur les objectifs et priorités stratégiques des cyberopérations**]

Dans un autre cas, AMC a décrit l’établissement de telles priorités comme étant [traduction] « une question importante qui n’a pas encore été réglée avec le CST » et a expliqué qu’à ce moment un organisme dont le mandat touchait notamment la cyberopération devrait décider s’il s’agit du bon outil pour atteindre un objectif en particulier. AMC a expliqué que ses représentants avaient ultimement accepté d’aller de l’avant sans se consacrer davantage à ce sujet pour autant qu’un mécanisme de gouvernance était mis en place avec le CST.

Dans ce contexte, le paragraphe 34(4) de la Loi sur le CST exige que les objectifs d’une cyberopération ne puissent pas être raisonnablement atteints d’une autre manière et que les cyberopérations répondent aux priorités dans divers domaines. Étant donné ces exigences, l’OSSNR indique que les ministères fédéraux, et non seulement le CST et AMC, peuvent fournir des indications pertinentes sur d’autres possibilités ou des activités en cours qui pourraient atteindre les objectifs en question.

De plus, AMC a souligné le fait que le Cabinet établissait les besoins permanents en matière de renseignement (BPR) qui limitent et dirigent plus précisément les activités de collecte de renseignements étrangers du CST. À ce sujet, le CST a répondu que [traduction] « ces discussions ont conduit le CST et AMC à accepter de commencer par une autorisation ministérielle comportant [**expurgé**] appuyée par une structure de consultation et un cadre de gouvernance entourant les COA/COD du CST et d’AMC. »

Selon l’OSSNR, la Loi sur le CST et l’AM de COA établissent directement un lien entre les COA et les grands objectifs et priorités du gouvernement du Canada qui touchent directement les mandats de ministères comme le MDN, le BCP, le SCRS et SP, en plus de ceux du CST et d’AMC. Il ne suffit pas au CST de déclarer qu’une AM et ses activités connexes concordent avec ces priorités sans élaborer ou consulter d’autres parties, étant donné que le MDN, le BCP et SP sont responsables des priorités stratégiques du Canada en matière de sécurité nationale et de défense ou en assurent la coordination. Ces ministères et organismes seraient les mieux placés pour offrir des commentaires et une confirmation concernant l’alignement d’une COA sur les objectifs du Canada afin d’atténuer les risques que peuvent poser ces opérations et de contribuer à la responsabilisation globale de ces opérations.

[**concerne des sujets du GC liés à la sécurité nationale**]. Par conséquent, le processus de gouvernance appelle l’inclusion, ou à tout le moins leur consultation, d’autres ministères dont les mandats sont de chapeauter les grands objectifs stratégiques du Canada. Ainsi, les grands intérêts du Canada et les risques possibles seraient suffisamment examinés et transparaîtraient dans l’élaboration des COA.

Conclusion no 3 : Le cadre de gouvernance actuel ne comprend pas de mécanisme permettant de confirmer la conformité d’une cyberopération active (COA) aux grandes priorités stratégiques du gouvernement du Canada, comme le demandent la Loi sur le CST et l’autorisation ministérielle. Bien que les objectifs et priorités ne relèvent pas uniquement du CST et d’AMC, ceux-ci dictent les COA sans l’apport de la communauté globale du gouvernement du Canada prenant part à la gestion des objectifs généraux du Canada.

Recommandation no 3 : L’OSSNR recommande que le CST et AMC établissent un cadre de consultation des intervenants clés, notamment, le conseiller à la sécurité nationale et au renseignement auprès du premier ministre et les autres ministères concernés, dont les mandats touchent les cyberopérations actives proposées afin que celles-ci s’harmonisent aux grandes priorités stratégiques du gouvernement du Canada et que les exigences énoncées dans la Loi sur le CST soient respectées.

Seuil pour la conduite de COD préventives

Le CST établit une différence entre les COD menées en réponse à une cybermenace et les COD préventives visant à empêcher la concrétisation d’une cybermenace. De plus, le CST et AMC ont discuté de la nature de ces opérations, notamment qu’elles se trouvaient dans le spectre des opérations en aval et en amont. Notamment, dans le cas des COD, [**concerne des opérations du CST**].

Le CST a expliqué que le lancement d’une COD [traduction] « exige une preuve que la menace représente une source potentielle de dommage à une institution fédérale ou à une infrastructure de l’information ou de l’information électronique précise ». Selon le CST, il n’est pas nécessaire qu’une infrastructure soit compromise avant que soit lancée une COD. Il faut simplement pouvoir établir la preuve d’un lien entre une menace de compromission et l’infrastructure.

En même temps, le CST ne dispose pas encore des moyens de faire la distinction entre ce type de COD et une COA, étant donné que des discussions entre AMC et le CST indiquaient qu’une COD pouvait ressembler à une COA si la première est menée en amont. Contrairement aux COA, qui demandent le consentement du MAE et la participation exhaustive d’AMC tout au long du processus de planification, les COD ne requièrent qu’une consultation auprès du MAE. Sans l’établissement d’un seuil clair pour une COD menée en amont, il est possible que la participation d’AMC à une opération qui s’apparente (ou corresponde) à une COA soit insuffisante, [**expurgé**].

Dans notre examen ultérieur, nous porterons une attention particulière à la nature des COD préventives planifiées ou exécutées afin de déterminer si elles constituent ou non des COA.

Conclusion no 4 : Le CST et AMC n’ont pas mis en place de seuil permettant de définir et de distinguer les cyberopérations actives et les cyberopérations défensives, une lacune qui pourrait mener à une participation insuffisante de la part d’AMC advenant qu’une opération soit considérée à tort comme étant défensive.

Recommandation no 4 : L’OSSNR recommande que le CST et AMC instaurent un seuil qui permette de distinguer une cyberopération active d’une cyberopération défensive préventive, et que ce seuil soit fourni au ministre de la Défense nationale dans les autorisations ministérielles applicables.

Collecte de renseignement dans le cadre d’une cyberopération

Aux termes du paragraphe 34(4) de la Loi sur le CST, le MinDN ne peut délivrer l’autorisation que s’il conclut qu’aucune information ne sera acquise au titre de l’autorisation, sauf conformément à une autorisation délivrée en vertu des paragraphes 26(1), 27(1) ou (2), ou 40(1). Les AM pour les COA/COD délivrées pendant la période à l’examen témoignent de cette restriction. Ces AM et leurs demandes correspondantes mentionnent seulement que les AM entourant les renseignements étrangers serviront à acquérir de l’information en appui des activités de COA/COD. Elles énoncent aussi clairement qu’aucune information ne sera acquise dans le cadre des activités de COA/COD autorisées par l’AM de COA.

Cependant, les AM et les demandes à l’appui ne décrivent pas l’intégralité des activités de collecte d’information découlant des COA/COD. D’après les politiques du CST, le Centre peut encore recueillir de l’information [**expurgé**] tant que l’activité est menée au titre d’une autre AM. Le CST a expliqué que les AM pour les COA/COD ne peuvent servir de fondement à la collecte de renseignements, mais que [**concerne des opérations du CST**] . Par exemple, [**expurgé**] tout en s’appuyant sur l’autorisation liée aux renseignements étrangers pour [**expurgé**] conformément aux priorités en matière de renseignement du gouvernement du Canada.

Même si la Loi sur le CST autorise le CST à acquérir de l’information au titre d’AM de collecte, l’OSSNR est d’avis que la politique du CST permettant la tenue d’activités de collecte au titre d’AM distinctes pendant la tenue de cyberopérations n’est pas énoncée clairement dans les AM pour les COA/COD. Plutôt, la collecte d’information fait partie des interdictions dans l’AM de COA, donnant l’impression que la collecte ne peut avoir lieu peu importe les circonstances. Par conséquent, l’OSSNR souligne que le libellé de l’AM de COA ne traduit pas en toute transparence les politiques internes du CST.

Le CST a expliqué que [**expurgé**] durant une COA/COD. En outre, l’OSSNR a appris d’un expert du CST qu’un [**expurgé**] précis qui énonce en détail les activités à réaliser dans le cadre de l’opération oriente chaque COA/COD. [**concerne des opérations du CST**].

Étant donné la politique du CST permettant la tenue simultanée de la collecte et de cyberopérations [**expurgé**] l’OSSNR examinera minutieusement les rôles et responsabilités [**expurgé**] participant aux COA/COD, ainsi que les aspects techniques de l’utilisation des systèmes du CST à l’appui des COA/COD lors de son examen ultérieur des opérations qu’a menées le CST jusqu’à présent.

Conclusion no 5 : Les politiques internes du CST qui portent sur la collecte d’information dans le cadre de cyberopérations ne sont pas décrites avec exactitude dans les autorisations ministérielles pour les cyberopérations actives et défensives.

Recommandation no 5 : L’OSSNR recommande que le CST, dans ses demandes présentées au ministre de la Défense nationale, décrive avec exactitude la possibilité que, dans le cadre de cyberopérations actives et défensives, des activités de collecte se déroulent au titre d’autorisations distinctes.

Gouvernance interne du CST

L’OSSNR a décidé d’évaluer dans quelle mesure les processus de gouvernance interne prenaient suffisamment en compte les éléments essentiels à la planification et à l’exécution des opérations, et de savoir si les intervenants appelés à prendre part aux COA/COD (c.-à-d. AMC et [**expurgé**]) étaient précisément au fait des paramètres et des contraintes s’appliquant aux cyberopérations.

Pendant le déroulement de l’examen, le CST donné suite aux exigences applicables en vertu de la Loi sur le CST et des AM en mettant en place divers mécanismes internes de planification et de gouvernance. Ces mécanismes visaient les documents et les mesures stratégiques de haut niveau, mais aussi chacune des [**expurgé**] opérationnelles, [**documents/méchanismes**] de chacune des COA/COD.

Gouvernance des opérations

Comme il a été décrit plus tôt, lorsqu’il s’agit d’approuver chacune des COA/COD, le CST s’appuie sur divers documents de planification et de gouvernance, notamment, les [**expurgé**]. Dans un premier temps, le CST élabore le [**expurgé**] une COA/COD donnée. Par la suite, le CST crée un [**expurgé**] dans lequel on fait état des risques dont il faut tenir compte pendant le déroulement de la COA/COD. De plus, le [**expurgé**] et le [**expurgé**] comprennent des champs portant sur les interdictions énoncées dans la Loi sur le CST. Dès lors qu'une cible a été choisie, la [**expurgé**] tient lieu de document de gouvernance définitif, jusqu'à l'établissement des [**expurgé**] des COA/COD.

Semblablement aux AM pour les COA/COD et en guise de plan initial, le [**expurgé**] consiste généralement en une approbation préalable de l’ensemble des activités et de [**expurgé**]. Il est ensuite perfectionné et développé dans le cadre du processus de [**expurgé**]. Du point de vue de l’OSSNR, [**concerne des opérations du CST**].

Specifically, the [**relates to CSE operations**] and other operational details that, in NSIRA’s view, surpass simply [**redacted**] and contain key components of operational planning. [**redacted**] details the specific [**redacted**]. Nonetheless, despite the [**redacted**] the [**redacted**] it may have a lower approval threshold than that of the [**redacted**].

Overall, NSIRA welcomes that CSE has developed procedures and documented its operational planning associated with ACO/DCO activities, in accordance with its requirements in the MPS. Nonetheless, the numerous governance documents that comprise the governance of ACO/DCOs exist to serve different audiences and purposes, and result in pertinent information dispersed across them, rather than being available in a unified structure for all implicated stakeholders and decision- makers to assess. NSIRA believes the many separate components of governance may be redundant and result in unnecessary ambiguity within the same operational plans that are meant to guide ACO/DCOs. Thus, NSIRA will assess the efficacy of this governance structure as it is applied to operations as part of our subsequent review.

Conclusion no 6 : Le processus de [**expurgé**] lequel a lieu une fois que les documents de planification ont été approuvés, contient des informations pertinentes pour les plans opérationnels généraux du CST. Or, il est arrivé que la [**expurgé**] contienne des informations essentielles qui n’apparaissaient pas dans ces autres documents, bien que cette présentation soit approuvée à un niveau de gestion inférieur.

Recommandation no 6 : L’OSSNR recommande que le CST inscrive toutes les informations pertinentes – y compris les informations sur le ciblage et le contexte – dans tous les plans opérationnels qui sont produits dans le cas d’une cyberopération ainsi que dans tout document soumis à l’attention d’AMC.

Formation sur le nouveau cadre pour les cyberopérations

Les autorisations ministérielles visant les COA et les COD permettent aux catégories de personnes suivantes de mener des activités COA/COD : [**concerne la politique opérationnelle du CST**] Les AM exigent également que ces [traduction] « personnes ou catégories de personnes appuient les opérations du CST et favorisent les intérêts du Canada en matière de renseignement; elles exigent également que ces personnes ou catégories de personnes aient démontré une compréhension approfondie des exigences juridiques et stratégiques applicables. »

Soucieux de la formation et de l’orientation de son personnel opérationnel au sujet des nouvelles exigences juridiques et stratégiques, le CST a déclaré – relativement à une opération particulière – que :

« Les activités opérationnelles entreprises [**expurgé**] lesquels sont tenus de suivre des formations complètes et continues sur les fonctions et les tâches qu’ils sont appelés à exercer, mais aussi sur les politiques et les exigences en matière de conformité qui s’appliquent à leurs rôles respectifs. De plus, [**expurgé**] ont été formés, sont tenus responsables des activités qu’ils réalisent et respectent les exigences en matière de production de rapports sur la conformité. En outre, [**expurgé**] qui participent aux activités [**expurgé**] ont préalablement reçu le matériel opérationnel permettant de veiller à ce que les conditions d’opération énoncées dans la présente soient comprises et strictement observées. »

Enfin, le CST a indiqué à l’OSSNR [traduction] « qu’avant l’adoption de la nouvelle loi, le CST fournissait, virtuellement et en présentiel, des séances d’information sur les nouveaux pouvoirs du CST à tous les membres de l’effectif du Centre. Des séances d’information personnalisées étaient également fournies aux équipes opérationnelles ». Au nombre de ces séances, on a pu compter des conférences, des séances de question avec le chef-adjoint, Politiques et Communication, ainsi que d’autres types de présentations préparées par les équipes des politiques du CST96. Toutefois, l’OSSNR note que ces séances de formation, qui comportent nombre d’informations générales, ne sont pas axées sur les opérations et ne mettent pas à l’épreuve les connaissances que les employés ont nouvellement acquises concernant le nouveau cadre juridique régissant les opérations.

Compte tenu des exigences et des assurances énoncées plus haut, l’OSSNR s’attendait à constater que les employés du CST qui fournissent du soutien aux COA/COD disposent d’une formation effective qui soit suffisante pour acquérir une compréhension approfondie des responsabilités qui leur incombent en considération des nouveaux pouvoirs, mais aussi des nouvelles contraintes que la loi leur impose; et pour mettre cette compréhension en pratique pendant le déroulement des COA/COD.

Dans ce contexte, le CST a mené des exercices pratiques ayant pour objet, entre autres, de présenter [**certains employés**] les premières étapes du processus de préparation des AM, de leur donner l’occasion de rédiger des AM et de tester la viabilité fonctionnelle du cadre des AM. Durant les exercices, [**l'employé susmentionné**] n’avaient pas le droit de demander conseil auprès des responsables des affaires juridiques ou stratégiques, permettant ainsi aux gestionnaires d’observer les résultats appelés à se manifester naturellement. Or, l’OSSNR remarque un point essentiel au sujet de cet exercice :

«[**expurgé**] se sont montrés réticents à l’égard du besoin de recourir à plusieurs AM pour soutenir les objectifs de mission. Des directives et de la formation en matière de politiques seront nécessaires pour rendre [**expurgé**] aptes à connaître les autorisations qui régissent leurs interventions dès lors qu’ils prennent part aux opérations réalisées dans le cadre de diverses missions et selon les termes des AM connexes. Ces directives et cette formation doivent également tenir compte du fait que les informations collectées en vertu de diverses AM pourraient être assujetties à certaines exigences en matière de gestion des données. »

Le CST a indiqué que [**certains employés**] recevaient les éléments de connaissance concernant les autorités juridiques, les exigences et les interdictions s’appliquant aux COA et aux COD pendant des réunions de planification et à la lecture de documents opérationnels. Or, à l’occasion d’une entrevue avec un expert du CST [**expurgé**] l’OSSNR a appris que la formation offerte sur les autorités juridiques, les exigences et les interdictions [**expurgé**]. L’expert en question a également dit que les intervenants qui auraient des questions concernant la gouvernance devraient [**concerne des opérations du CST**]

À l’OSSNR, on ne sait trop s’il existe des exigences suivant lesquelles [**expurgé**] sont tenus de posséder une profonde compréhension des paramètres définis pour une COA/COD dans un [**expurgé**]. De fait, [**expurgé**]. Par exemple, lorsqu’on l’a questionné au sujet de son degré d’aisance à exécuter ses fonctions en vertu de diverses AM, [**expurgé**] énoncés dans le [**expurgé**]. Le CST ajoute que [**expurgé**] sont élaborés à partir du [**expurgé**]. Or, comme l’indique [**expurgé**] Par conséquent, l’OSSNR estime que s’ils ne se concentrent que sur le contenu du [**certain document/méchanisme**] risquent de ne pas avoir une compréhension suffisante des paramètres et des restrictions s’appliquant à l’ensemble de l’opération.

Les AM qui autorisent l’exécution des COA/COD imposent une condition aux employés du CST impliqués dans l’exécution desdites COA/COD : celle de posséder une compréhension approfondie des exigences juridiques et stratégiques régissant leurs interventions. Les AM et les documents de planification opérationnelle contiennent des informations essentielles concernant les paramètres qui déterminent les pouvoirs s’appliquant, de façon générale, à la conduite des COA/COD, mais aussi des opérations particulières. Ainsi, l’OSSNR affirme qu’il est de prime importance que les employés travaillant sur un aspect de l’exécution des COA/COD reçoivent des séances de formation leur permettant de bien connaître les exigences et les limites s’appliquant à leurs interventions respectives, lesquelles sont énoncées dans le [**expurgé**] et la [**expurgé**]. Enfin, pourraient subir des tests visant à mesurer leur degré de compréhension des AM et des contraintes imposées à certaines opérations.

Conclusion no 7 : Le CST a prodigué à ses employés des formations générales leur permettant d’acquérir une connaissance des nouveaux pouvoirs autorisant la conduite de cyberopérations actives et défensives (COA/COD). Toutefois, il y a lieu de croire que les employés directement impliqués dans les COA/COD n’auraient une compréhension suffisante ni des éléments ayant trait aux pouvoirs légaux nouvellement acquis par le CST ni des paramètres régissant l’application de ces pouvoirs.

Recommandation no 7 : L’OSSNR recommande que le CST offre un programme de formation structuré aux employés prenant part à l’exécution des cyberopérations actives et défensives (COA/COD). Ce faisant, le CST s’assurerait que lesdits employés possèdent une connaissance adéquate des pouvoirs légaux, des exigences et des interdictions stipulées dans les autorisations ministérielles.

Cadre de mobilisation entre le CST et AMC

Étant donné l’exigence législative selon laquelle le MAE doit donner son approbation ou être consulté en ce qui a trait aux COA/COD, l’OSSNR a cherché à déterminer si le CST avait élaboré un cadre propice à la mobilisation et à la consultation des représentants d’AMC pour les aspects communs de leurs mandats respectifs.

Évaluation des risques liés à la politique étrangère par AMC

Lors de l’élaboration du cadre de consultation, AMC et le CST ont mis au point un mécanisme selon lequel AMC est appelé à donner son avis, voire son approbation avant le lancement d’une opération, et à évaluer les risques que celle-ci peut comporter en matière de politique étrangère. En réponse à une demande de consultation présentée par le CST, AMC est tenu de fournir, dans un délai de cinq jours ouvrables, une évaluation des risques liés à la politique étrangère (ERPE) visant à établir si [**expurgé**]. Il convient de souligner que l’ERPE ne constitue pas une approbation de l’opération; il ne s’agit que d’un mécanisme de consultation. Pour orienter l’ERPE, le CST prépare un [**document/méchanisme**] à l’intention d’AMC résumant les divers aspects de l’opération. Par ailleurs, c’est dans le cadre d’un examen subséquent que l’OSSNR vérifiera si l’échéancier fourni par le CST relativement à certaines opérations aura permis à AMD de mener des ERPE adéquates.

Pour déterminer si une COA/COD [**expurgé**] AMC doit considérer bon nombre de facteurs. Il faut notamment vérifier si la COA/COD est conforme à la position d’AMC par rapport aux normes internationales régissant le cyberespace et si elle contribue aux intérêts du Canada. AMC doit aussi tenir compte de [**concerne des sujets du GC liés à la sécurité nationale**]. Ces considérations sont présentées dans les mandats du Groupe de travail du CST-AMC, lesquels requièrent qu’AMC évalue :

- [**expurgé**]

- la conformité au droit international et aux cybernormes;

- la cohérence sur le plan de la politique étrangère, notamment la conformité de l’opération aux priorités en matière de politique étrangère, de sécurité nationale et de défense (au-delà des [besoins permanents en matière de renseignement]);

- [**expurgé**]

Dans le contexte des exigences d’évaluation susmentionnées, AMC a expliqué à l’OSSNR que ses évaluations des risques posés par les opérations sur le plan de la politique étrangère n’étaient pas forcément exhaustives, étant donné qu’il évaluait déjà en détail les catégories d’activités autorisées par l’AM. Cette approche en matière d’évaluation est perceptible dans [**expurgé**] ERPE reçues par l’OSSNR, lesquelles concluaient que [**expurgé**] ces opérations [**expurgé**] sans toutefois fournir de précisions sur les facteurs susmentionnés. Étant donné qu’elles fournissent l’assurance qu’une opération [**expurgé**] et qu’elles sont requises aux termes de l’AM relative aux COA, les ERPE feront l’objet d’un examen détaillé dans le cadre du prochain examen de l’OSSNR, lequel portera sur les opérations.

Conformité au droit international et aux cybernormes

[**expurgé**]

Le Parlement peut autoriser des violations du droit international, s’il le fait expressément. Par exemple, à la suite de la décision dans X (Re) 2014 CAF 249, le Parlement a modifié la Loi sur le SCRS en adoptant le projet de loi C-44 en 2015. Les nouvelles dispositions énonçaient clairement que le SCRS pouvait s’acquitter de ses fonctions au pays et à l’étranger, et qu’en vertu de nouvelles dispositions de la Loi sur le CST, un juge pouvait autoriser des activités à l’étranger afin de permettre au Service d’enquêter sur une menace pour la sécurité du Canada « sans égard à toute autre règle de droit ». Conformément au libellé de la Loi sur le CST, les AM relatives aux COA/COD peuvent uniquement autoriser le CST à mener des activités « malgré toute autre loi fédérale ou loi d’un État étranger ». Tel qu’énoncé dans la jurisprudence, ce libellé pourrait ne pas être suffisamment clair pour permettre au ministre d’autoriser la violation de règles coutumières du droit international.

[**expurgé**] les AM examinées par l’OSSNR énonçaient que les activités devaient être [traduction] « conformes aux obligations du Canada en matière de droit international »115, et chaque AM exigeait que les activités du CST ne contreviennent pas aux obligations du Canada en la matière116. Ainsi, cela porte à croire que toutes les activités menées aux termes de l’AM sont conformes au droit international. Or, les documents de gouvernance rédigés par le CST et AMC, notamment le cadre de consultation, n’établissent pas les paramètres permettant d’évaluer la conformité des COA/COD avec les obligations du Canada en matière de droit international. Qui plus est, on ne précise pas les obligations légales internationales en fonction desquelles la conformité des COA/COD doit être évaluée. Dans son prochain examen, l’OSSNR évaluera dans quelle mesure les COA/COD menées par le CST et AMC se conforment au droit international.

Dans le cadre de ses échanges avec l’OSSNR, AMC a fait mention de ses consultations interministérielles et internationales remontant à 2016 concernant le Tallinn Manual 2.0 on the International Law Applicable to Cyber Operations (Tallinn Manual 2.0), lequel a contribué à orienter les AM [**expurgé**]. À la suite de ces consultations, AMC a créé un manuel qui traite de l’évaluation préliminaire du Canada visant des règles clés du droit international relatif au cyberespace, selon le Tallinn Manual 2.0. Bien qu’il ne s’agisse que d’une ébauche ne représentant pas la position définitive du Canada, l’analyse [traduction] « sert de fondement à des considérations juridiques approfondies ». L’OSSNR n’a reçu aucun autre document décrivant la manière dont le Canada interprète le droit international relativement aux COA/COD.

Par ailleurs, dans des documents fournis par AMC et le CST, on fait état de la nécessité d’examiner la légalité de chaque COA/COD envisagée. AMC a notamment relevé qu’il faudrait analyser les termes [traduction] « reconnus comme étant nuisibles » et « posant un risque pour la paix internationale et à la sécurité », et ce, dans le contexte de chaque COA/COD. [**expurgé**].

AMC a expliqué avoir examiné chaque activité s’inscrivant dans les catégories autorisées afin de vérifier la conformité au droit international au stade d’élaboration de l’AM. Ainsi, il n’a mené qu’un examen sommaire de la conformité au droit international au stade de l’ERPE pour chaque opération. AMC a mentionné que le manuel qu’il a créé ainsi que le Tallinn Manual 2.0 ont été consultés à cet effet. D’après la teneur [**expurgé**] ERPE examinées par l’OSSNR jusqu’à présent, on ne saurait dire dans quelle mesure le manuel ou l’analyse des normes volontaires de 2015 du Groupe d’experts gouvernementaux des Nations Unies (GEG de l’ONU) a orienté l’examen du niveau de risque de chaque opération, ou encore, si les conclusions d’AMC étaient conformes au droit international. Or, AMC conclut que les activités sont conformes au droit international sans toutefois fournir de justification.

NSIRA notes that international law in cyberspace is a developing area, and recognizes that Canada and other States are continuing to develop and refine their legal analysis in this field. ACO/DCO activities conducted without a thorough and documented assessment of an operation’s compliance with international law would create significant legal risks for Canada if an operation violates international law. Ultimately, a better documented analysis of Canada’s legal obligations when conducting ACO/DCOs is necessary in order for GAC and CSE to assess an operation’s compliance with international law. NSIRA will further examine the lawfulness of ACO/DCO activities in our subsequent review.

Conclusion no 8 : En ce qui concerne les cyberopérations actives et défensives, le cadre élaboré par le CST et AMC pour évaluer les obligations du Canada en matière de droit international manque de clarté et d’objectivité.

Le CST et AMC devraient fournir une évaluation du régime juridique international applicable à la conduite de COA et de COD. De plus, le CST devrait demander à ce qu’AMC mène et consigne une évaluation complète sur le plan juridique de la conformité de chaque opération au droit international.

Communication bilatérale de l’information pertinente

AMC et le CST ont tous deux adopté des méthodes qui leur permettent d’évaluer les risques en fonction de certains facteurs. Cependant, ces types de risques ne sont pas absolus; ils dépendent d’une vaste gamme de facteurs qui évoluent au fil du temps et à mesure qu’émergent des renseignements nouveaux. Pour sa part, AMC compose avec des facteurs comme [**concerne des sujets du GC liés à la sécurité nationale**]

À l’heure actuelle, le CST et AMC ont adopté une méthode selon laquelle le CST compte sur l’information que lui transmet AMC pour demeurer au courant de tout changement lié aux risques sur le plan de la politique étrangère du Canada. Toutefois, selon la méthode d’AMC susmentionnée, les risques d’une opération peuvent s’accroître à mesure qu’on obtient des renseignements sur ou sur les répercussions possibles de l’opération au-delà d’un [**expurgé**]. Pour sa part, le CST semble surtout se concentrer sur les changements touchant les risques opérationnels, [**qui sont découverts à un certain moment et d’une certaine manière**]. Il s’agit d’un mécanisme à sens unique qui ne tient pas compte d’autres facteurs [**expurgé**].

Dans ce contexte, le CST a expliqué qu’une COA/COD consistait en [**expurgé**], et que par conséquent, [**expurgé**]. Le CST a également mentionné que [**expurgé**] et que les activités subséquentes peuvent être modifiées au besoin, en fonction de l’information obtenue pendant l’opération en cours. [**expurgé**].

Dans ce contexte, l’OSSNR a examiné des opérations devant se dérouler sur une période donnée, dont une COD où le CST devait entreprendre des [**expurgé**]. Dans le cadre d’une autre COA, le CST [**expurgé**]. Dans sa description de l’opération à AMC, le CST a mentionné que de telles activités s’étendraient sur un certain laps de temps [**expurgé**].

[**concerne des opérations du CST**] tire parti de [**expurgé**] des COA/COD [**expurgé**] l’OSSNR estime qu’il faudrait mettre en place un mécanisme de notification bidirectionnel permettant de réévaluer les risques liés à une COA/COD, que ces risques soient découverts avant la mise en oeuvre de l’opération ou pendant son exécution.

Enfin, en ce qui a trait au processus de gouvernance interne du CST, AMC a un rôle à jouer dans [**expurgé**]. D’ailleurs, AMC a indiqué que les objectifs, [**expurgé**] associés aux opérations constituaient des renseignements qu’il incombe au CST de fournir aux fins de l’évaluation des risques pour la politique étrangère. L’OSSNR a constaté que le [**expurgé**] . L’OSSNR note qu’AMC devrait avoir accès à ces détails, car ils servent de contexte important à son examen, d’autant plus qu’AMC indique dans ses conclusions que les activités étaient conformes à [**expurgé**].

Conclusion no 9 : Le CST s’attend à ce qu’AMC l’avise de tout changement à la politique étrangère, mais n’accorde pas assez d’importance à la nécessité de faire part à AMC des autres risques pouvant survenir au cours d’une opération. En outre, des informations essentielles à l’évaluation d’AMC visant les risques pour la politique étrangère ne figurent pas dans la documentation que le CST utilise pour mobiliser AMC aux fins d’une opération. Ainsi, il se peut que le cadre de consultation actuel n’incite pas le CST à communiquer suffisamment d’information pour permettre à AMC d’évaluer les risques pour la politique étrangère et de gérer les risques qui se présentent au cours d’une cyberopération.

Recommandation no 9 : L’OSSNR recommande que le CST et AMC s’échangent toute l’information pertinente et se tiennent au courant de tous les nouveaux développements ayant une incidence sur l’évaluation des risques associés aux cyberopérations, et ce, tant au stade de la planification qu’à celui de l’exécution.

Conclusion

Le présent rapport fait suite au premier examen de l’OSSNR portant sur les nouveaux pouvoirs conférés au CST pour la conduite de COA/COD et illustre l’évolution de la structure de gouvernance du CST et d’AMC s’appliquant auxdites COA/COD. Le CST est autorisé à mener ce type d’opération depuis 2019, bien que l’examen ait permis de constater que les deux organismes avaient commencé à conceptualiser le régime de gouvernance avant l’entrée en vigueur de la Loi sur le CST. L’OSSNR reconnaît qu’à ce jour, le CST a élaboré une structure de gouvernance complète et salue son implication dans l’élaboration d’un cadre de consultation avec AMC, cadre dans lequel sont définis les rôles et les responsabilités de chacune des organisations.

Toutefois, le CST pourrait apporter des améliorations dans l’ensemble de la structure de gouvernance sur le plan de la transparence et de la clarté, pour ce qui a trait à la planification des COA/COD – particulièrement lors des premières étapes – en établissant, dans les AM concernées, des paramètres clairs s’appliquant aux catégories d’activités et aux groupes de cibles qui pourraient être concernés par des COA/COD. De plus, l’OSSNR estime que la préparation des cyberopérations pourrait tirer parti de consultations auprès d’autres ministères responsables des priorités et objectifs stratégiques du Canada en matière de sécurité nationale et de défense. Enfin, le CST et AMC devraient définir en quoi consiste une COD et établir un seuil applicable à la conduite des COD préventives, ce qui garantirait une participation appropriée d’AMC dans le cadre des opérations.

Sur le plan opérationnel, le CST et AMC devraient veiller à ce que le degré de conformité au droit international de chacune des opérations soit évalué et documenté. Pour ce qui concerne le CST, celui-ci devrait s’assurer que l’information essentielle à l’évaluation des risques posés par la conduite d’une opération soit normalisée et incluse dans tous les documents sur la gouvernance, et qu’elle soit mise à la disposition des intervenants appelés à prendre part à l’élaboration et à l’approbation des COA/COD – y compris AMC. En dernière analyse, le CST devrait s’assurer que son personnel opérationnel ait une excellente connaissance du nouveau cadre légal et de ses modalités d’application aux diverses opérations.

Certes, le présent examen s’est concentré sur les structures de gouvernance en vigueur pour ce qui concerne les COA/COD, mais il faut savoir qu’il sera encore plus important de voir comment ces structures sont appliquées et observées dans la pratique. Nous avons déjà formulé plusieurs observations concernant l’information contenue dans les documents qui ont été produits à ce jour en matière de gouvernance mais, à l’occasion d’un prochain examen portant sur les COA/COD, nous nous pencherons plutôt sur la façon dont les dispositions énoncées dans ces documents sont concrètement mises en oeuvre.

ANNEXE A : Types de COA/COD

Figure 1 : Divers type de cyberopérations. Source : documents d’information du CST

[**figure expurgée**]

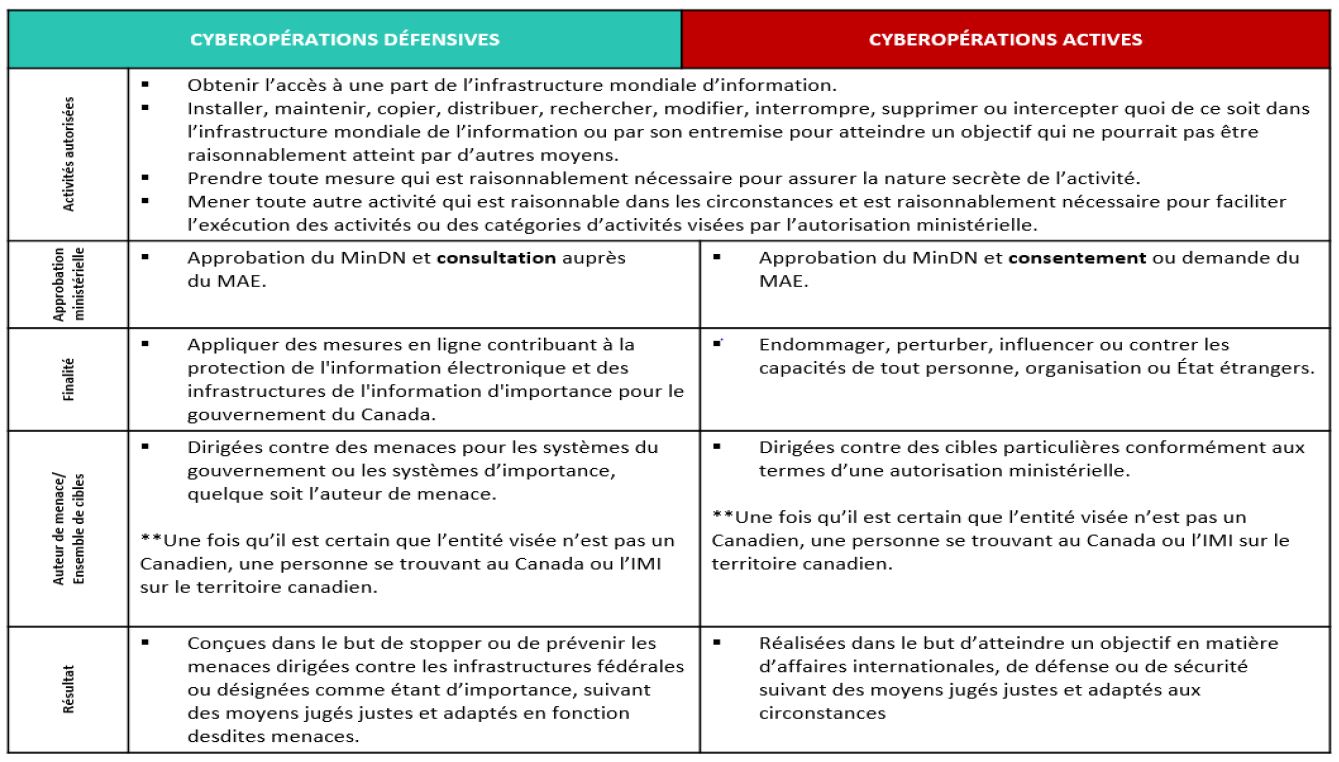

Figure 2 : Distinctions entre les COA et les COD. Source : documents d’information du CST

Version texte de la figure 2

| DEFENSIVE CYBER OPERATIONS | ACTIVE CYBER OPERATIONS | |

|---|---|---|

| Activités autorisées |

|

|

| Approbation ministérielle | Approbation du MinDN et consultation auprès du MAE. | Approbation du MinDN et consentement ou demande du MAE. |

| Finalité | Appliquer des mesures en ligne contribuant à la protection de l'information électronique et des infrastructures de l'information d'importance pour le gouvernement du Canada. | Endommager, perturber, influencer ou contrer les capacités de tout personne, organisation ou État étrangers. |

| Contexte | Initiated in response to a cyber threat, or proactively to prevent a cyber threat | Initiated in accordance with Ministerial direction as it relates to international affairs defence or security. |

| Auteur de menaces / Ensemble de cibless | Dirigées contre des menaces pour les systèmes du gouvernement ou les systèmes d'importance, quelque soit l'auteur de mance. **Une fois qu'il est certain que l'entité visée n'est pas un Canadien, une personne se trouvant au Canada ou l'IMI sur le territoire canadien. |

Dirigées contre des cibles particullières conformément aux termes d'une autorisation ministérielle. **Une fois qu'il est certain que l'entité visée n'est pas un Canadien, une personne se trouvant au Canada ou l'IMI sur le territoire canadien. |

| Résultat | Conçues dans le but de stopper ou de prévenir les menaces dirigées contre les infrastructures fédérales ou désignées comme étant d'importance, suivant des moyens jugés justes et adaptés en fonction desdites menaces. | Réalisées dans le but d'atteindre un objectif en matière d'affaires internationales, de défense ou de sécurité suivant des moyens jugés justes et adaptés aux circonstances. |

ANNEXE B : COA et COD (2019-2020)

[**expurgé**]

ANNEXE C : Cadre de travail pour le CST et AMC

| Groupe interministériel | Équipe de la haute direction (EHD) du CST-AMC | Groupe de travail des DG du CST-AMC sur les COA/COD | Niveau des SMA |

|---|---|---|---|